偽のデジタル署名の調査報告が発表に

「偽のコードサイニング証明書の利用増大について」

近年(2015年以降)、偽のコードサイニング証明書が使われることが増えているそうです。使用自体はイランの核施設に影響を与えたStuxnetなどでもみられますが、これは米国とイスラエルの諜報部門によるものとされるコストをあまり問わないもので、一般のマルウェアとは全く違うと考えるべきでしょう。

この傾向と背景についてのRecorded Futureの調査結果が冒頭記事となります。

偽の証明書というと、既存企業に侵入、窃取するなどのクラック的なものが想像されがちですが、この調査結果によれば、実際の偽証明書の多くは販売されたものです。アングラ掲示板などでは、2015年以降、そういった証明書の発行が広告されています。

そして、ここで販売されるものはComodoやThawte、Symantecなどが発行する正式かつ個別のものです。

こういった販売業者は片手で数える程度は存在することが確認されており、互いに競争関係にあります。

ちなみにRecorded Futureからのインタビューに答える業者もいて、その業者が言うには、半年で60件を販売したことがあるそうです。ちなみにお値段は1000ドル以下程度なので、60件だと6万ドル(700万円程度)ですが、さまざまなリスクを考慮すると、年間1500万円の売上が「いい商売」といえるかは疑問を感じます。

現状での証明書の価格は、EV証明書の有無などにもより変動し、295~1799ドルとなっています。

ところで、これらの証明書はSymantecなど正規の販社から発行されているわけですが、発行先も、実在の企業だそうです(アングラ業者とのやり取りの中で出てきた情報)。Recorded Futureでは、これらの実在の企業は、偽証明書に自らの情報が使われていることは認識していないだろうと考えています。証明書の発行元が申請の住所や電話番号について、実際の発行にあわせた確認をしていないのか、それとも何らかの手段で確認をごまかしているのかは不明です。

なお、偽証明書の効力ですが、遠隔操作マルウェアで試したところ、アンチウイルス製品の検出確率が大幅に低下したと書かれています。ブラウザでのダウンロード時も警告されにくくなるため、侵入確率が高まるのは間違いありません(ただしChromeだと他ブラウザよりも異常を検出する確率が高いそうです)。

米SEC、企業幹部に対し、脆弱性などの発表前に株式取引しないよう警告

「IntelとEquifaxの件を受けて、米SECが企業幹部にセキュリティ案件調査中の株式取引をしないよう警告」

Equifaxのデータ超大規模流出事件の発表前に同社幹部4人が合計2億円ほどの株式を売却した件や、IntelのSpectre/Meltdown脆弱性の発表前にCEOが40億円以上の株式を売却した件は、それぞれに批判を呼びました。

これを受けてか、米国で株式などの取引を管轄するSEC(証券取引委員会)は企業の幹部に対して、こういった株式取引をしないよう警告を出しました。これはガイダンスの改訂で、インサイダー情報とみなされる範囲を明確化したものです。

また、あわせてSECのJay Clayton議長は、SECの企業ファイナンス部門に対して、企業のセキュリティ関連情報開示に注意するよう指示したことや、今後、ガイダンスや規則のさらなる改訂が必要かも、反応をみて判断していく旨を述べています。

セキュリティ関連情報がインサイダー情報として正式に認識されたわけで、重要性のお墨付きでもあり、責任がさらにヘビーになるとも言えそうです。

Eto.Forms2.4リリース

Eto.Formsの2.4.0、2.4.1が相次いでリリースされました。1年強ぶりですね。手元ではまだインストールしてませんが、とりあえず主要項目を書いておきます。

PCLから.NET Standard 1.0への移行

これが今回の目玉でしょう。将来を考えるとどこかで移行は必要です。 ただ、.NET Standardは分かりづらいですよね。とりあえず公式にリンクしておきます。

ライブラリは、なるだけ.NET Standardの小さなバージョンに準拠するといい(多くのアプリケーションやプラットフォームで利用できる)一方で、プログラムを書く側からは、大きなバージョンの方がAPIが多く、書きやすくなります。

特に制約の大きなSilverlightが入っている1.0だと、APIの制約がきつそうですし、逆にWindows PhoneやWindows 8.1ストアアプリもなくなる1.3にすると、制約が緩くなりそうです。

ただし、1.2以上は.NET Frameworkのバージョンもあがるので注意が必要です。Windows 8.1まではWindows Updateでも.NETのバージョンアップの大半は設定次第でオプションに含まれます。

現行版のIDEに対応

Eto.Formsのプラグインは、Visual Studio 2015やMonodevelop 5.xまでの対応でした。今回、その辺が一新され、VS2017やVS for Mac、Monodevelop7などに対応した模様です。

C#はIDEを使う場合が非常に多いので、これは地味ですが重要な項目といえます。

.NET Core対応

なんと、.NET Core対応しています。Githubのissueで、対応できたらいいね、ぐらいのメッセージを読んだ気がしたのですが、びっくり。

Monoなし(MicrosoftのOSS実装である.NET Core)でGUIアプリケーションが書けるなら、それはそれで結構ロマンがあるかも。

新しいコントロールなど

- GridViewやTreeGridViewで、ドラッグ&ドロップが使えるようになったようです。

- アセンブリ情報から自動的に「このアプリケーションについて」ダイアログを生成する、AboutDialogができました。

- 並べ替えや個別の「閉じる」ボタンをもったコンテナ、DocumentControlが追加されました。

- FilePicker(選ばれたファイル名がテキストで見えるファイル選択コントロール)

- FontPicker(選ばれたフォントの概要がテキストで見えるフォント選択コントロール)

- TextStepper(NumericUpDownの高機能版)

……そのうち、新機能なども含めて調べてみたいなと思います。

AWSはMongoDBのようにクラッカーの狙い目になるか

MongoDBは、古い版のデフォルト設定の関係もあり、しばしばデータ流出などの被害にあっていますが、AWSも設定が緩いところが多い、という話題が出ています。

「Amazon AWSサーバ、MongoDB同様に身代金狙いのターゲットになる可能性」

AWSとクラックといえば、TeslaがKubernetes管理情報や、自社車両からの各種テレメトリデータなどをAWS上で一般に見える形で置いてしまい、クラッカーが暗号通貨採掘を行っていたことが判明したばかりです(ただし、Teslaはサーバ上のテレメトリデータなどはテスト車両のものだけと述べています)。

「Tesla内部で使っていたサーバ、暗号通貨採掘プログラムに感染」

このTeslaの件以外でも、AWSのサーバは、しばしばアクセス権が緩く設定されていることがあり、クラッカーの攻撃に弱い可能性が指摘されています。それが冒頭の記事というわけです。

特に問題が大きいのは、誰にでも書き込み権限があるものです。2017年9月に発表された調査では、AWS S3サーバの7%が、この設定だったとか。この場合、既存の重要データを削除なり暗号化して、身代金を要求するサーバ側ランサムウェアか簡単に実行できてしまいます。

書き込み権限はない場合でも、誰にでも読み出し権限があれば、重要データを簡単に盗み出せてしまいます。実際、2017年にはNSA、米陸軍、信用調査会社や国勢調査などのデータ管理を請け負っていた企業などのデータが流出しました。ちなみに現在でも読み出せるデータには、医療や軍事、警察官のボディカメラの映像にビットコインのウォレットなど、普通なら公開しないだろうものが多数あるとのこと。

なお、攻撃に対する緩和要素として、AWSサーバはIPアドレスだけでは指定できない(クラウドなのでサーバのサブドメイン指定が必須)という点が挙げられます。また、Amazonは誰でも読み出しなどが可能な設定になっている利用者に、警告通知を出しているそうです。

一方、記事終盤では、5月25日から可能になる(かもしれない)新たな身代金攻撃が紹介されています。これは誰でも読み出し可能なデータを抜き出し、他のどこかのサーバにアップしておき、2018年5月25日から有効になるEUのGDPR(一般データ保護指令)への違反を申告されたくなければ身代金を……というもの。これなら書き込み権限は不要です。まさにソーシャルハックという感じですね。

Word文書で暗号通貨を採掘させる手法が見つかる

「クリプトジャックするスクリプトが、もうすぐあなたへのWord文書にも侵略か」

Word文書を使ったクリプトジャック(PCのパワーを一部乗っ取っての暗号通貨採掘)手法が発表されました。

実は、Wordは動画サイトにある埋め込みタグを貼り付けて文書内で動画を流すことができます。この動画再生機能は、Word内部にIE(Internet Explorer)により行われており、もし脆弱性があればそれを突けるのはもちろん、JavaScriptを実行させて暗号通貨採掘に使える、というわけです。

採掘という面では、この手法には実質的な意味はあまりない、とされます(普通、1つの文書を延々と開くことはないはずなので)。ただし、この手法を見つけた研究者は、この機能がフィッシングページへのアクセスに利用される懸念があるとも述べています。

Skype、Windows10ではデスクトップ版インストールに制限

「マイクロソフト、Windows向けデスクトップ版Skypeは退役へ?」

という記事が出ています。

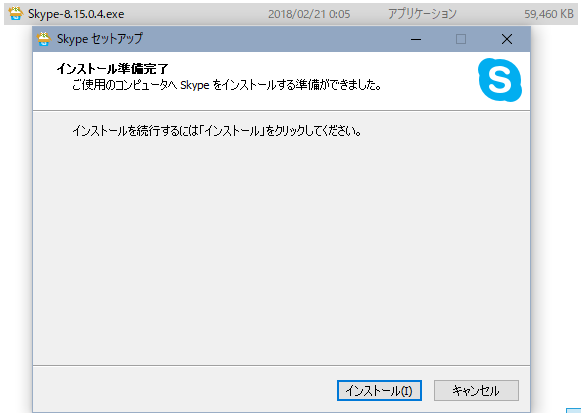

要するにデスクトップ版Skypeのインストーラーを起動しても、UWP版をインストールするよう述べるウインドウが出るだけでインストールできない、というものです。

こちらでも試してみました。UWPのみだと、Windows7や8.1でSkypeが使えなくなってしまいます。

もしかして、OSバージョンチェックを行っているのでは、と思って、インストーラーのプロパティから「互換性」→「互換モードでこのプログラムを実行する」チェック→Windows7選択、とやってみたところ、うまく進みそうです。

まあ、インストールできたとしても、起動時チェックやアップデート時チェックでひっかかる可能性は十分あるので、Windows 10上でのデスクトップ版Skypeは、あまり期待しない方がいいかもしれません。一方、従来のWindowsは大丈夫っぽいですね。

(追記)Windows10ではUWPに限定したい、というのは、分からないでもないのですが、50MiB以上のインストーラーをダウンロードさせておいて「やっぱり使えません」というのは、いかがなものかと思います。限定するなら、ダウンロードページに明記すべきでしょう。

Windows Phone 8.0以前、サポート終了(※PCは無関係、Phoneのみ)

「Windows Phone 7および8.0、プッシュ通知終了」

表題の通りですが、サポートが終了となりました(2月20日までだったそうです)。

【重要】これは「Phone」の話です。PC用Windowsとは関係ありません(この行のみ2018-02-21追記)

今後はホーム画面のパネル(Windows 8や10のスタートメニューのアレの元)も更新されません。

なお、Windows Phoneの「8.1」はまだサポート継続です。8.0のままというケースは少ないでしょう。また、Windows 10 Mobileも、もちろんサポートは継続中です(製品としてはもう未来はないそうですが)。

Windows Phone 7は2011年の製品ですし、やむを得ないのではと思います。ただ、一般論としてネット接続が大前提の製品は、(以前からですが)サポートが終わると製品としての機能が失われるのは、どうしても避けがたいように思います。